La nueva generación en investigación de Malware

10 de Abril de 2015"No deje que la falta de planificación o conocimiento deje la puerta abierta a las amenazas dentro de la red", asegura Carlos Perea, Director Regional para Latinoamérica de Extreme Networks

Por Carlos Perea, Director Regional para Latinoamérica de Extreme Networks

La próxima amenaza dentro de la red puede darse en cualquier momento, y cuando esto pase, ¿en qué confiará usted para dar seguimiento a los patrones de tráfico? Mover el packet analyzer al lugar exacto ya no es suficiente como en otros tiempos, es muy tarde! Tal vez esta amenaza vulneró la red semanas atrás y un rincón de la red donde existe muy poco o tal vez nulo análisis de tráfico. ¿Qué se hace?

Voltear a ver el flujo

NetFlow y IPFIX han sido usados típicamente por los departamentos de TI para dar seguimiento a eventualidades dentro de la red, pero con el paso del tiempo y sobre todo en los últimos años, está siendo utilizado para dar seguimiento a potenciales amenazas de malware. Por ello, la tecnología de flujo dentro de la red ha evolucionado para determinar los porqués del bajo rendimiento de la red y si está relacionado con tiempos de respuesta, así como las técnicas casi detectivescas a las que se tenga que recurrir para resolver con rapidez. Para lidiar mejor con este tipo de eventualidades, NetFlow v9 y IPFIX introdujeron nuevas métricas, las cuales no estaban disponibles con la versión de NetFlow v5.

Los nuevos detalles que están siendo exportados pertenecen a capa 7 (Skype, Facebook, Citrix, Webex), tiempos de regreso, retransmisiones y en http host y URL. De igual forma, no todos los fabricantes soportan este tipo de elementos. Este nuevo paradigma trae un problema bajo el brazo: mientras fabricantes de tipo collector vendor necesitan tiempo para actualizar sus motores de decodificación para obtener ventajas de los nuevos elementos, IPFIX tiene la capacidad de hacer aprovisionamientos para la adopción de elementos dinámicos en RFC 5610, sólo un par de fabricantes pueden soportar RFC 5610, IPFIX enfrenta el mismo reto de adivinación que el packet-capture y SNMP: la necesidad de decodificar librerías y archivos MIB, respectivamente.

Lo que reduce los tiempos de investigación

Cómo se muestran los datos de flujo, es uno de los muchos criterios que establecen los fabricantes en términos de consumo de flujo. Reportes de flujo deben proporcionar la capacidad de reducir el tiempo de respuesta dentro de un problema detectado. Por esta razón, generalmente se define por dos rasgos clave: Filtrado y opciones de reporte.

Opciones de filtrado

Estrechar el tráfico deseado a veces es una práctica de prueba y error. Durante el proceso, se añaden filtros que incluyen o excluyen ciertos atributos. Si los resultados deseados no son el resultado, el filtro se retira y se añade otro. La mayoría de los fabricantes proporcionan al usuario un número fijo de opciones de filtrado por defecto que van desde la dirección IP (es), puertos, sistema autónomo, interfaz, siguiente salto, etc. Las opciones son bastante limitadas a la información exportada en NetFlow v5, lo que puede ser muy limitante.

Una mejor estrategia, adoptada por algunos proveedores de información, es para que el consumidor pueda aprovechar cualquier elemento que se exporta en la plantilla de flujo. Por ejemplo la MAC address, pérdida de paquetes, tiempo de ida y vuelta, URL, etc. están en la plantilla, el usuario puede agregar el elemento al filtro, incluir criterios de coincidencia especificada e integrar el valor basado en la lógica tales como: mayor que, menor que, igual a, no es igual a, como, etc. Por lo general, numerosos filtros se pueden añadir al informe, en un esfuerzo para centrarse en los flujos deseados.

Opciones de reporte

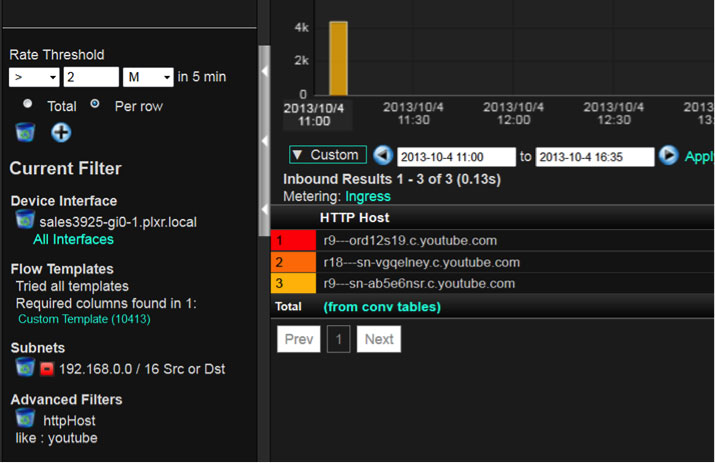

Durante el proceso de añadir filtros, muchas veces el reporte necesita cambiar para exponer información que el usuario necesita filtrar. A veces, los usuarios quieren iniciar un proceso de investigación removiendo “ruido” alrededor de un marco de tiempo específico, reportando puertos o protocolos como TCP e ICMP, con la finalidad de enfocarse al tráfico UDP o a cualquiera de otro tipo. Abajo un ejemplo de una solución que ayuda al usuario a filtrar cualquier elemento en una plantilla determinada (http host = youtube).

Algunas soluciones para reportes, proveen un creador de reportes a la medida, el cual empodera al usuario para elegir los elementos de una plantilla determinada, así como especificar las columnas y los valores que asignará a un grupo en el reporte.

Estos son los signos reveladores de una solución de informes de flujo y análisis avanzado y de cómo podemos pedir a nuestro fabricante una nueva solicitud de informes en una cotización de servicios profesionales.

Esté preparado; no deje que la falta de planificación o conocimiento deje la puerta abierta a las amenazas dentro de la red. Considere al líder en NetFlow cuando investigue ataques a redes internas.

Más información: www.extremenetworks.com.